Jenis kegiatan pembajakan dalam bidang teknologi itu ibarat bayangan gelap dari kemajuan digital yang kita nikmati sehari-hari. Dari sekadar memakai software bajakan sampai membongkar desain chip canggih, praktik ini punya banyak wajah dan terjadi di sekitar kita, seringkali tanpa kita sadari sepenuhnya. Rasanya seperti mendapat barang mewah dengan harga miring, tapi di balik itu ada rantai konsekuensi yang panjang dan rumit.

Pada dasarnya, pembajakan teknologi adalah penggunaan, penyalinan, atau distribusi produk intelektual teknologi tanpa izin dari pemegang hak. Kegiatan ini didorong oleh banyak faktor, mulai dari keinginan menghemat biaya, akses yang terbatas, hingga kesenjangan regulasi di berbagai negara. Ia menyentuh berbagai aspek, mulai dari hak cipta software, paten desain perangkat keras, hingga merek dagang, masing-masing dengan kerentanan dan pola pelanggaran yang berbeda-beda.

Pengertian dan Dasar-Dasar Pembajakan Teknologi

Pembajakan teknologi, dalam esensinya, adalah tindakan mengambil, menggunakan, atau mendistribusikan kekayaan intelektual milik orang lain tanpa izin yang sah. Ruang lingkupnya sangat luas, mencakup segala sesuatu yang dilindungi hak kekayaan intelektual (HKI) di dunia digital dan fisik, mulai dari kode program, desain sirkuit, hingga konten kreatif. Ini bukan sekadar soal menyalin file, tetapi lebih pada pelanggaran terhadap hak ekonomi dan moral dari pencipta atau pemegang haknya.

Beberapa faktor utama yang mendorong aktivitas ini terus berlangsung antara lain persepsi bahwa barang digital itu “gratis”, harga produk asli yang dianggap tidak terjangkau di beberapa wilayah, kemudahan akses ke konten bajakan, dan terkadang kurangnya pemahaman tentang hukum yang mengaturnya. Kombinasi antara kesempatan, kebutuhan, dan rasionalisasi inilah yang membuat pembajakan masih menjadi tantangan besar.

Hak Kekayaan Intelektual yang Rentan Dibajak

Dalam praktiknya, pembajakan teknologi paling sering bersinggungan dengan beberapa jenis hak kekayaan intelektual tertentu. Masing-masing jenis HKI ini melindungi aspek yang berbeda, namun sama-sama menjadi target pelanggaran. Tabel berikut membandingkan jenis-jenis HKI yang paling relevan dalam konteks pembajakan teknologi.

| Jenis HKI | Objek yang Dilindungi | Bentuk Pembajakan Umum | Contoh Kasus |

|---|---|---|---|

| Hak Cipta (Copyright) | Karya seni, sastra, musik, film, kode perangkat lunak. | Penyebaran salinan ilegal, cracking software, torrenting film/musik. | Membagikan file PDF buku berhak cipta di forum online. |

| Paten (Patent) | Penemuan baru, proses, metode produksi, fungsi teknis. | Reverse engineering untuk meniru fungsi inti tanpa lisensi. | Memproduksi chip prosesor dengan arsitektur yang mirip tanpa membayar royalti. |

| Merek Dagang (Trademark) | Logo, nama, simbol yang membedakan produk/jasa. | Pemalsuan produk dengan meniru merek terkenal. | Memproduksi smartphone dengan logo dan desain kemasan yang mirip merek ternama. |

| Rahasia Dagang (Trade Secret) | Informasi bisnis rahasia yang memberi keunggulan kompetitif. | Penyalahgunaan informasi internal atau industrial espionage. | Mantan karyawan menjual kode sumber algoritma proprietary ke perusahaan saingan. |

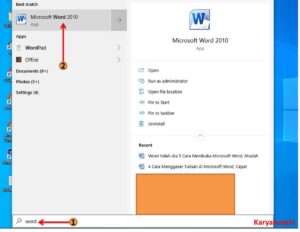

Pembajakan Perangkat Lunak dan Aplikasi

Ini mungkin adalah wajah pembajakan teknologi yang paling dikenal banyak orang. Pembajakan perangkat lunak terjadi ketika seseorang menggunakan, menyalin, atau mendistribusikan software tanpa mematuhi ketentuan lisensi yang diberikan oleh pemegang hak. Dari yang dilakukan secara personal hingga terorganisir, praktik ini telah menggerogoti pendapatan pengembang selama puluhan tahun.

Metodenya beragam, mulai dari yang sederhana seperti berbagi serial number (license key) berbayar, hingga yang lebih teknis seperti menggunakan “crack” atau “patch” yang memodifikasi file eksekusi program untuk menghilangkan proteksi. Keygen (key generator) adalah program kecil yang secara ilegal menghasilkan serial number yang valid. Sementara itu, software licensing abuse mencakup penggunaan lisensi volume untuk satu perusahaan di banyak komputer publik atau pribadi di luar ketentuan.

Dampak terhadap Pengembang dan Industri

Dampaknya sangat nyata. Bagi pengembang indie atau studio kecil, setiap pembajaan adalah pendapatan yang hilang yang seharusnya bisa digunakan untuk membayar gaji karyawan, meningkatkan produk, atau mengembangkan inovasi berikutnya. Pada skala industri, pembajakan software menciptakan ketidakseimbangan pasar, di mana produk legal harus bersaing dengan versi bajakan yang harganya nol. Ini dapat menekan harga dan mengurangi anggaran riset dan pengembangan secara keseluruhan.

Spektrum Penggunaan Ilegal

Tidak semua penggunaan tanpa lisensi memiliki dampak dan intensi yang sama. Berikut adalah perbedaan mendasar antara beberapa bentuknya:

- Penggunaan Pribadi: Menginstal satu salinan perangkat lunak berbayar di komputer pribadi tanpa membeli lisensi. Meski skalanya individual, akumulasi globalnya sangat besar.

- Penggunaan Berbagi (Softlifting): Membeli satu lisensi tetapi menginstalnya di beberapa komputer, misalnya di kantor atau di antara teman. Ini adalah pelanggaran lisensi yang sangat umum.

- Pembajakan Komersial: Menduplikasi dan menjual salinan perangkat lunak bajakan secara massal untuk mencari keuntungan. Ini adalah bentuk yang paling merusak dan sering melibatkan jaringan terorganisir.

Pembajakan Konten Digital dan Media

Era digital telah mengubah cara kita mengonsumsi film, musik, dan buku, tetapi juga mempermudah penyebaran konten bajakan. Pembajakan konten digital tidak lagi membutuhkan keping CD atau DVD fisik; cukup dengan koneksi internet, seseorang dapat mengakses perpustakaan konten ilegal yang luas.

Ngomongin soal pembajakan teknologi, dari software hingga streaming ilegal, itu kayak mencoba menghitung ruang yang diambil. Bayangin aja, aktivitas ini butuh ‘wadah’ virtual yang luas, mirip kayak kita ngitung Volume tabung tinggi 28 lebar 21. Nah, hasil kalkulasi ruang digital itu akhirnya dipakai buat nyimpen atau menyebarkan konten bajakan, yang ujung-ujungnya merugikan kreator dan pelaku industri aslinya.

Bentuknya beragam, mulai dari mengunduh file via torrent dari situs tracker, menonton melalui situs streaming ilegal yang menampung konten tanpa izin, hingga menggunakan tools untuk melewati atau menghapus Digital Rights Management (DRM) pada file yang dibeli secara legal agar bisa disalin bebas. Teknologi P2P (peer-to-peer) seperti BitTorrent menjadi tulang punggung distribusi konten besar seperti film dan game.

Implikasi Hukum dan Etika

Di sisi hukum, membajak konten digital adalah pelanggaran hak cipta yang dapat dikenai sanksi denda bahkan pidana, tergantung beratnya dan yurisdiksi negara. Secara etika, ini memunculkan pertanyaan tentang keadilan bagi para kreator—penyanyi, sutradara, penulis, kru produksi—yang karyanya dinikmati tanpa memberi mereka kompensasi. Industri kreatif berargumen bahwa pendapatan dari penjualan dan lisensi adalah bahan bakar untuk menciptakan karya baru di masa depan.

Alasan yang Sering Dikemukakan

Pelaku atau pendukung pembajakan kerap mengemukakan berbagai alasan untuk membenarkan tindakannya. Beberapa alasan umum tersebut antara lain:

“Harga langganan layanan legal terlalu mahal dan terfragmentasi ke banyak platform, sehingga lebih mudah mencari di situs bajakan yang menyatukan semuanya.”

“Akses terhadap konten tertentu sangat terbatas secara geografis akibat pembatasan regional (geo-blocking), membuat pembajakan menjadi satu-satunya jalan untuk menonton atau mendengar.”

“Ada kepercayaan bahwa pembajakan tidak merugikan siapa-siapa, terutama terhadap studio besar atau artis kaya yang dianggap sudah mendapat untung cukup banyak.”

“Mencoba sebelum membeli; menggunakan versi bajakan sebagai ‘demo’ untuk memutuskan apakah akan membeli produk aslinya.”

Pembajakan Perangkat Keras dan Desain

Jika pembajakan perangkat lunak tidak kasat mata, pembajakan perangkat keras justru sangat fisik dan nyata. Ini melibatkan peniruan desain, fungsi, atau arsitektur dari sebuah produk teknologi fisik tanpa izin dari pemilik hak paten atau desain. Praktik yang umum adalah reverse engineering, di mana suatu produk dibongkar dan dianalisis secara mendetail untuk memahami cara kerjanya, kemudian diduplikasi atau dibuat versi tiruannya.

Motifnya biasanya ekonomi: menghindari biaya penelitian dan pengembangan yang mahal dan memakan waktu, lalu langsung menawarkan produk serupa dengan harga lebih murah. Namun, kualitas, keamanan, dan durabilitas produk bajakan sering kali jauh di bawah standar produk asli.

Kasus Pembajakan Perangkat Keras Terkenal, Jenis kegiatan pembajakan dalam bidang teknologi

Sejarah teknologi mencatat beberapa kasus besar, seperti perseteruan panjang antara perusahaan semikonduktor mengenai desain chip dan arsitektur prosesor. Kasus peniruan desain ponsel pintar juga marak, di mana vendor tertentu dituduh membuat produk dengan desain exterior yang sangat mirip merek ternama. Pembajakan sirkuit terpadu (IC) untuk peralatan elektronik konsumen, seperti pengontrol daya atau chip memori palsu, juga merupakan masalah serius yang dapat mengancam keselamatan pengguna.

Membandingkan Pembajakan Lunak dan Keras

Meski sama-sama merugikan, pembajakan perangkat lunak dan keras memiliki karakteristik, tingkat kesulitan, dan dampak ekonomi yang berbeda. Perbandingan berikut mengilustrasikan perbedaan mendasar antara keduanya.

| Aspek | Pembajakan Perangkat Lunak | Pembajakan Perangkat Keras |

|---|---|---|

| Tingkat Kesulitan | Relatif lebih rendah. Cukup dengan mengunduh file crack atau keygen dari internet. | Sangat tinggi. Membutuhkan keahlian teknik, pabrikasi, dan rantai pasokan material. |

| Biaya Awal | Hampir nol, hanya butuh koneksi internet dan penyimpanan. | Sangat mahal. Membutuhkan investasi untuk alat produksi, material, dan tenaga ahli. |

| Dampak Ekonomi Langsung | Kehilangan penjualan lisensi (potensi revenue). | Kehilangan penjualan produk fisik dan merusak brand karena produk tiruan berkualitas rendah. |

| Risiko Keamanan | Risiko tinggi terinfeksi malware dan spyware yang disisipkan dalam file bajakan. | Risiko kegagalan produk, bahaya keselamatan (kebakaran, sengatan listrik), dan tidak ada garansi. |

Pembajakan dalam Game dan Konten Interaktif: Jenis Kegiatan Pembajakan Dalam Bidang Teknologi

Industri game adalah salah satu yang paling dinamis dan paling sering menjadi sasaran pembajakan dalam berbagai bentuk. Tidak hanya terbatas pada pembelian game bajakan, ruang lingkupnya meluas ke dalam ekosistem game itu sendiri, memanipulasi pengalaman bermain dan ekonomi dalam game.

Modifikasi ilegal atau “modding” yang melanggar EULA (End User License Agreement) dapat berupa penyisipan konten berhak cipta tanpa izin atau mod yang memberikan keuntungan tidak adil. Penggunaan cheat engine, bot, atau exploit untuk memanipulasi nilai dalam memori game merusak keseimbangan dan keadilan, terutama dalam game online. Distribusi asset game—seperti model 3D, tekstur, atau musik—tanpa lisensi untuk digunakan dalam proyek lain juga merupakan bentuk pembajakan.

Prosedur Pembajakan Game Online

Pelaku yang menargetkan game online sering melakukan serangkaian tindakan teknis. Mereka menganalisis paket data yang dikirim antara klien game dan server untuk memahami protokol komunikasinya. Kemudian, mereka dapat membuat server emulator atau “private server” yang meniru server asli, memungkinkan orang bermain tanpa melalui server resmi. Alternatif lain, mereka membuat klien modifikasi yang bisa mengirim data palsu ke server resmi, misalnya untuk mengklaim hadiah tanpa menyelesaikan tugas, atau mereka melakukan injeksi kode untuk melihat informasi yang seharusnya tersembunyi (seperti posisi musuh di game tembak-menembak).

Bagaimana DRM dalam Game Dapat Dibobol

Digital Rights Management (DRM) dalam game dirancang untuk memverifikasi keaslian kopi game. Ilustrasi proses pemboboannya sering dimulai dengan pelaku menganalisis file eksekusi game (.exe) menggunakan debugger dan disassembler. Mereka mencari titik di mana program melakukan “handshake” dengan server aktivasi atau memeriksa keberadaan file lisensi. Kemudian, mereka memodifikasi instruksi kode mesin di titik itu—misalnya, mengubah perintah kondisional “jump if verification fails” menjadi “jump if verification succeeds”, atau sama sekali mengalihkan proses verifikasi ke rutin palsu yang selalu mengembalikan nilai “verified”.

Hasil modifikasi ini kemudian disimpan sebagai file crack yang dibagikan, yang ketika digunakan akan menipu game agar mengira ia adalah salinan yang sah.

Metode dan Teknik Pembajakan yang Umum Digunakan

Di balik aksi pembajakan, terdapat beragam metode dan teknik teknis yang terus berkembang seiring dengan peningkatan sistem keamanan. Teknik-teknik ini tidak hanya digunakan untuk membajak software, tetapi juga untuk menipu sistem, mencuri data, atau mengakses layanan secara ilegal.

Teknik seperti pharming (mengarahkan lalu lintas website asli ke website palsu) dan spoofing (memalsukan identitas seperti alamat IP atau MAC address) sering menjadi langkah awal untuk mencuri informasi lisensi atau data login. Manipulasi kode, termasuk code injection dan hooking, adalah inti dari proses cracking, di mana perilaku program asli diubah untuk melewati checkpoint keamanan.

Peran Dark Web dan Forum Tertutup

Distribusi alat dan pengetahuan untuk pembajakan sering kali berpindah ke ruang yang lebih tersembunyi. Dark web dan forum tertutup yang membutuhkan undangan menjadi pasar gelap untuk memperjualbelikan tool crack terbaru, exploit zero-day, database serial number, atau tutorial mendalam tentang reverse engineering. Lingkungan ini memberikan rasa anonimitas dan sulit dilacak oleh otoritas, sehingga menjadi sarang berkembangnya komunitas pembajakan yang terorganisir.

Langkah Teknis Sederhana dalam Cracking Software

Meski detailnya kompleks, proses cracking sebuah perangkat lunak berbayar umumnya mengikuti alur logis yang dapat disederhanakan. Berikut adalah langkah-langkah umum yang dilakukan:

- Analisis dan Observasi: Pelaku menjalankan software target dan mengamati proteksinya, seperti nag screen (pop-up peringatan), batasan waktu trial, atau permintaan serial number.

- Disassembly: Menggunakan tool seperti disassembler (IDA Pro, Ghidra) untuk mengubah file biner program menjadi kode assembly yang dapat dibaca manusia.

- Debugging: Menjalankan program dalam debugger (x64dbg, OllyDbg) untuk menelusuri eksekusi kode langkah demi langkah, mengamati perubahan register dan memori, khususnya di sekitar fungsi verifikasi.

- Identifikasi Titik Kritis: Mencari instruksi kondisional (misalnya, CMP dan JNE/JZ) yang menentukan apakah verifikasi berhasil atau gagal.

- Modifikasi: Mengganti instruksi kode mesin pada titik kritis tersebut. Contoh klasiknya adalah mengubah instruksi “JNZ” (Jump if Not Zero) menjadi “JZ” (Jump if Zero) atau langsung menjadi “NOP” (No Operation).

- Pengujian dan Pembuatan Patch: Hasil modifikasi diuji. Jika berhasil, kumpulan modifikasi tersebut dikemas menjadi file patch kecil atau file executable yang sudah di-crack untuk dibagikan.

Dampak dan Konsekuensi yang Ditimbulkan

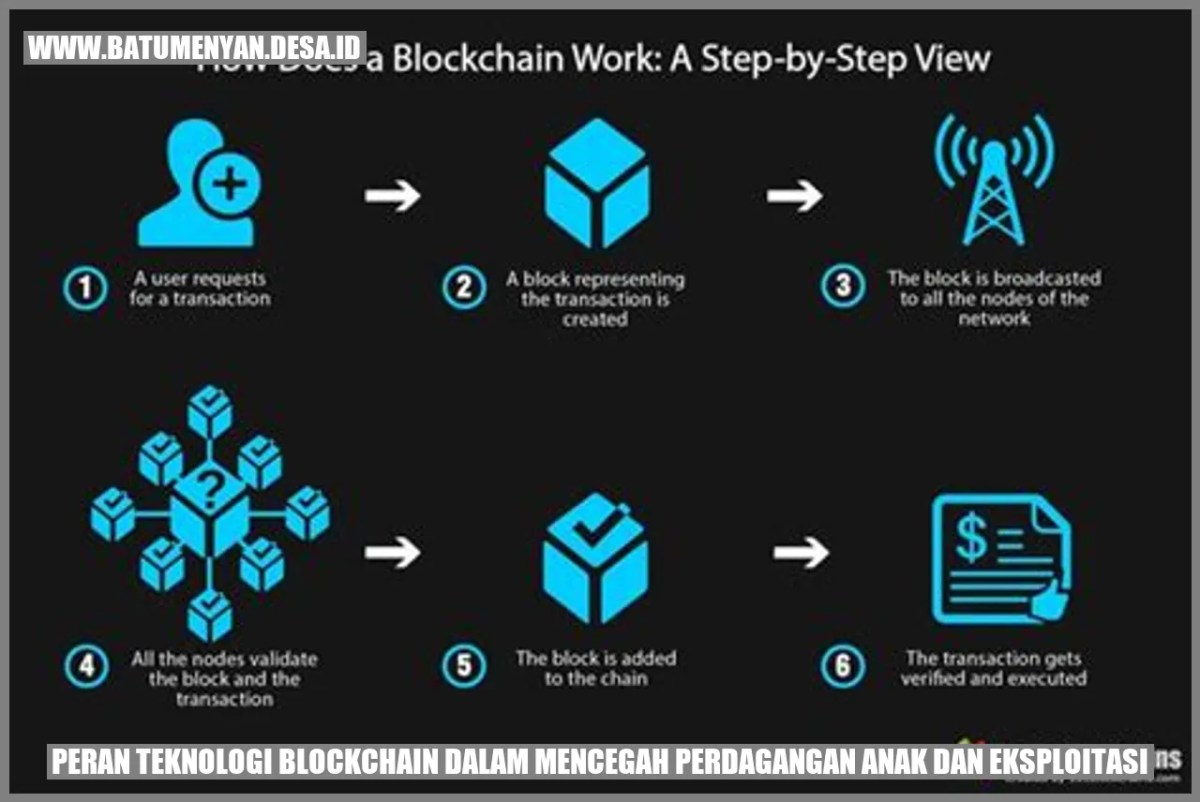

Source: desa.id

Dampak pembajakan teknologi tidak hanya dirasakan oleh perusahaan sebagai angka yang hilang di laporan keuangan, tetapi memiliki efek gelombang yang menyentuh berbagai aspek, mulai dari inovasi, pasar, hingga keamanan pengguna secara personal.

Dampak ekonomi langsung jelas berupa hilangnya royalti, penjualan, dan pendapatan lisensi. Secara tidak langsung, ini mengurangi kemampuan dan insentif perusahaan untuk berinovasi. Mengapa harus menginvestasikan miliaran rupiah dan waktu tahunan untuk penelitian jika hasilnya bisa dengan mudah ditiru? Pada akhirnya, pasar mungkin kehilangan variasi dan kemajuan teknologi yang lebih cepat. Selain itu, pembajakan menciptakan persaingan tidak sehat, di mana pemain legal yang mematuhi aturan harus menanggung biaya tinggi, sementara pemain ilegal bisa menjual dengan harga sangat murah.

Risiko Keamanan Siber yang Menyertai

Mengunduh dan menggunakan produk bajakan ibarat membuka pintu lebar-lebar untuk ancaman siber. File crack, keygen, atau installer software bajakan sering kali disisipi malware, spyware, ransomware, atau trojan oleh para distributor. Tujuannya bisa beragam, dari mencuri data pribadi dan finansial, mengubah komputer menjadi botnet, hingga mengenkripsi file dan meminta tebusan. Pengguna produk bajakan secara efektif mengorbankan keamanan dan privasi mereka demi menghemat biaya lisensi.

Konsekuensi Hukum yang Dihadapi

Individu dan korporasi yang terbukti melakukan pembajakan teknologi dapat menghadapi serangkaian konsekuensi hukum yang berat, bervariasi berdasarkan hukum setempat. Berikut adalah rangkuman konsekuensi yang mungkin diterima:

Gugatan perdata dengan tuntutan ganti rugi yang sangat besar, yang bisa mencakup kerugian aktual dan kerugian statuter (yang ditetapkan undang-undang, sering kali lebih besar dari kerugian nyata).

Penyitaan barang bukti seperti komputer, server, dan peralatan produksi yang digunakan untuk melakukan pembajakan.

Tuntutan pidana berupa hukuman penjara, khususnya untuk pelaku pembajakan komersial berskala besar atau yang melibatkan pelanggaran hak cipta dengan nilai kerugian tertentu.

Perintah pengadilan (injunction) untuk menghentikan seluruh aktivitas pembajakan dan, dalam kasus korporasi, mungkin wajib menerapkan program kepatuhan (compliance program) yang ketat.

Denda administratif dari instansi pemerintah terkait, serta kerusakan reputasi yang parah dan sulit diperbaiki, baik untuk individu maupun brand perusahaan.

Terakhir

Jadi, setelah menelusuri berbagai sudut gelap dunia digital ini, menjadi jelas bahwa pembajakan teknologi bukan sekadar masalah “copas” biasa. Ia adalah jaringan kompleks yang menggerogoti fondasi inovasi, mengancam keamanan pengguna, dan membelokkan pasar yang sehat. Setiap kali kita memilih untuk membeli produk bajakan atau mengakses konten ilegal, mungkin terasa seperti kemenangan kecil untuk dompet, tapi sebenarnya itu adalah suara yang ikut mendukung matinya kreativitas dan menghambat lahirnya terobosan teknologi berikutnya.

Tanya Jawab (Q&A)

Apakah mengunduh game atau software dari situs “warez” untuk dicoba sebelum membeli termasuk pembajakan?

Ya, itu adalah bentuk pembajakan perangkat lunak. Argumen “try before you buy” tidak diakui secara hukum. Penggunaan software berbayar tanpa membeli lisensi yang sah adalah pelanggaran hak cipta, terlepas dari niat untuk membeli nantinya.

Bagaimana dengan memodifikasi (modding) konsol game lama untuk memainkan game lawas (retro)? Apakah itu bajak?

Modding konsol fisik sendiri adalah area abu-abu dan sering bergantung pada hukum setempat dan Terms of Service. Namun, mengunduh dan memainkan ROM (file game) dari internet tanpa memiliki kartrid fisik aslinya umumnya dianggap pembajakan konten digital.

Mengapa harga software orisinal seringkali terasa sangat mahal, terutama di negara berkembang? Bukankah ini pemicu pembajakan?

Harga memang menjadi faktor pendorong utama. Namun, mahalnya harga seringkali mencerminkan biaya riset, pengembangan, dan pemasaran yang sangat besar. Banyak perusahaan kini menawarkan model berlangganan yang lebih terjangkau, versi pelajar, atau edisi regional untuk mengatasi kesenjangan harga ini.

Apa bedanya pembajakan dengan penggunaan berbagi (sharing) akun streaming seperti Netflix?

Berbagi akun di luar rumah tangga melanggar Terms of Service penyedia layanan. Meski tidak selalu dituntut sebagai pembajakan kriminal secara langsung, ini dianggap sebagai “penyalahgunaan lisensi” yang merugikan pemegang hak dan dapat mengakibatkan pembatasan atau penutupan akun.

Apakah produk bajakan selalu mengandung malware?

Tidak selalu, tetapi risikonya sangat tinggi. Crack, keygen, dan software bajakan sering dimodifikasi untuk menyisipkan malware, spyware, atau ransomware. Menginstalnya berarti memberikan akses tingkat tinggi ke sistem komputer pribadi, yang jauh lebih berbahaya daripada harga lisensi yang harus dibayar.