Bayangkan sebuah peta harta karun digital, di mana setiap file di internet—dokumen, foto, software—memiliki tanda penanda lokasi fisiknya di dunia nyata. Program Basis Data Pencari File Internet dengan Info Lokasi bukan lagi sekadar khayalan fiksi ilmiah, melainkan sebuah terobosan nyata yang mengubah cara kita memahami aliran informasi global. Teknologi ini bekerja layaknya detektif digital yang cerdik, mengupas lapisan metadata yang tersembunyi, menghubungkan titik-titik koordinat dari server di Reykjavik hingga pengunggah di Jakarta, dan menyusunnya menjadi sebuah jaringan pengetahuan spasial yang sangat powerful.

Intinya, ini adalah lensa baru untuk melihat internet bukan sebagai awan abstrak, melainkan sebagai entitas yang memiliki jejak geografis.

Di balik layar, program ini dibangun di atas arsitektur basis data yang canggih, dirancang untuk menangani dua jenis data yang sangat berbeda: identitas unik file (hash) dan data lokasi. Ia bertugas mengais metadata dari beragam sumber, seperti informasi EXIF pada foto, detail server, atau tag dalam dokumen, lalu membersihkan dan menyimpannya dalam struktur yang memungkinkan pencarian hybrid. Pengguna tidak hanya bisa mencari “file presentasi tentang energi terbarukan”, tetapi juga menambahkan filter “yang banyak diakses dalam radius 500 km dari Jakarta”.

Kemampuan ini membuka pintu bagi analisis pola penyebaran budaya, deteksi ancaman siber berbasis lokasi, hingga penelitian sosial digital yang mendalam, meski tentu saja diiringi dengan pertanyaan etika dan privasi yang serius.

Arsitektur Tersembunyi di Balik Mesin Pencari File Geospasial

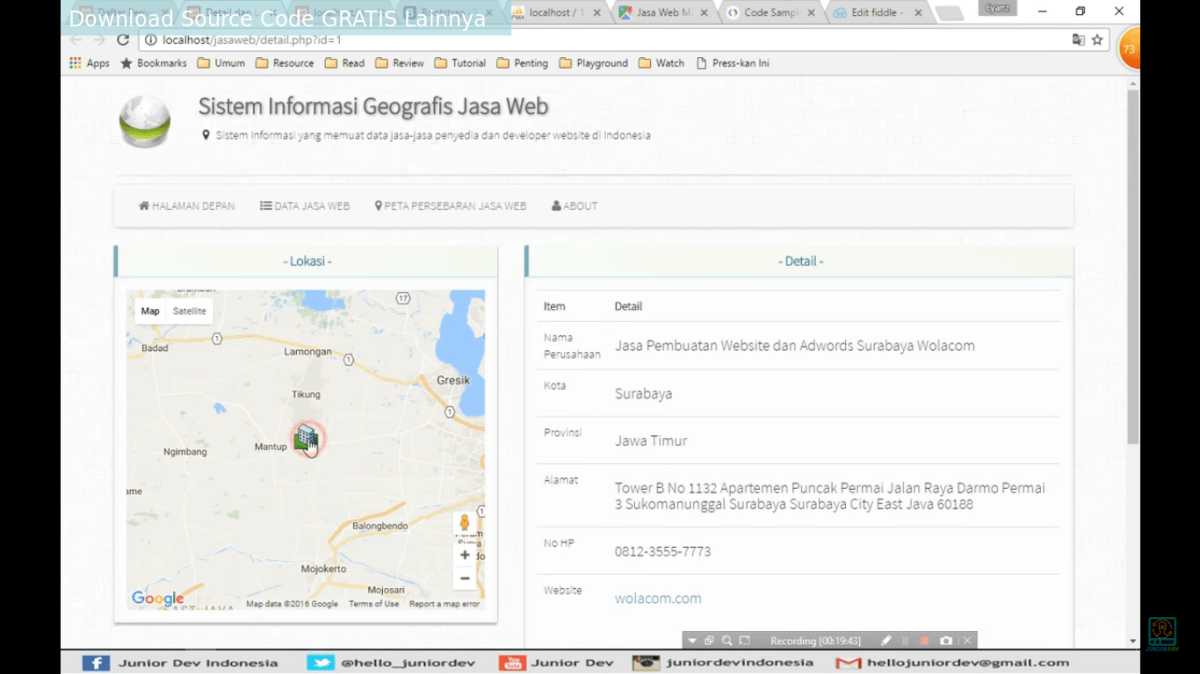

Bayangkan sebuah mesin pencari yang tidak hanya tahu apa isi file dan di mana alamat webnya, tetapi juga bisa menunjukkan di bagian dunia mana file itu kemungkinan dibuat atau banyak diakses. Itulah inti dari program basis data pencari file dengan info lokasi. Di balik antarmuka yang mungkin terlihat sederhana, terdapat arsitektur perangkat lunak yang dirancang khusus untuk menghubungkan dua dunia: identitas digital file dan konteks geografisnya.

Komponen inti sistem ini dibangun di atas fondasi pengindeksan yang powerful. Crawler atau perayap web bertugas menjelajahi internet, mengumpulkan file. Namun, berbeda dengan crawler biasa, sistem ini dilengkapi dengan rangkaian parser khusus yang mampu mengulik metadata untuk menemukan jejak lokasi. Setiap file yang ditemukan kemudian dihitung hash kriptografisnya, seperti sidik jari unik yang tidak berubah meski nama file diganti. Sidik jari inilah yang menjadi kunci utama dalam basis data.

Basis data tersebut kemudian tidak hanya menyimpan hash dan URL, tetapi juga menambahkan entri koordinat geografis—bisa berupa titik lintang/bujur, kota, atau wilayah—yang diekstrak dari berbagai sumber. Desain skema basis datanya krusial, karena harus efisien dalam menangani miliaran relasi antara file, lokasi, dan waktu, serta cepat dalam menjawab pertanyaan kompleks seperti “file mana saja yang berasal dari area ini?” atau “di mana saja file dengan hash ini tersebar?”.

Bayangkan, sebuah program basis data canggih yang bisa melacak file internet lengkap dengan info lokasinya. Nah, alat seperti ini bisa sangat membantu para kreator, lho! Misalnya, untuk mengumpulkan referensi visual seperti 10 Contoh Karya Seni Rupa 2D dan 3D dari berbagai sumber. Dengan database yang terstruktur, proses riset dan pengarsipan karya seni menjadi lebih efisien, mempercepat alur kerja kreatif Anda dari konsep hingga eksekusi.

Perbandingan Model Basis Data untuk Data Geospasial

Pemilihan model basis data sangat menentukan performa dan skalabilitas sistem. Tidak ada satu solusi yang sempurna, karena setiap pendekatan membawa kelebihan dan trade-off-nya sendiri dalam menangani hubungan kompleks antara file dan lokasi.

| Model Basis Data | Kelebihan | Kekurangan | Kesesuaian untuk Sistem Pencari File Geospasial |

|---|---|---|---|

| SQL (Relasional) | ACID compliance kuat, konsistensi data terjamin, kueri geospasial dengan ekstensi seperti PostGIS sangat matang dan standar. | Skalabilitas horizontal lebih sulit, skema kaku, performa bisa menurun untuk data hubungan yang sangat kompleks dan dinamis. | Sangat baik untuk sistem yang memprioritaskan konsistensi dan akurasi lokasi, serta untuk analisis spasial yang rumit. |

| NoSQL (Dokumen/Key-Value) | Skalabilitas horizontal tinggi, skema fleksibel, cocok untuk menyimpan metadata file yang beragam format. | Dukungan kueri geospasial bawaan sering terbatas, konsistensi eventual, perlu kerja ekstra untuk relasi antar entitas. | Bagus untuk penyimpanan massal dan cepat dari metadata file, tetapi mungkin memerlukan database khusus lain untuk olah spasial. |

| Graph | Jelas merepresentasikan hubungan (file-berasal_dari->lokasi, file-sejenis_dengan->file lain), traversal hubungan sangat cepat. | Konsumsi memori besar untuk graph yang kompleks, kueri agregasi spasial skala besar kurang optimal dibanding SQL. | Ideal untuk melacak pola penyebaran file antar lokasi dan menganalisis jaringan distribusi konten. |

Prosedur Ekstraksi dan Pembersihan Data Lokasi

Mendapatkan data lokasi yang akurat adalah tantangan tersendiri, karena informasi ini berserakan dalam berbagai format dan tingkat keandalan. Prosedur teknisnya dimulai dengan ekstraksi. Untuk gambar dan video, parser membaca metadata EXIF yang mungkin berisi koordinat GPS dari kamera. Dokumen seperti PDF atau Office dapat menyimpan informasi lokasi dalam properti dokumen. Sumber lain termasuk informasi server, seperti lokasi fisik data center dari URL, atau analisis teks dalam konten yang menyebutkan nama tempat.

Langkah berikutnya, yaitu pembersihan, sangat kritis. Data mentah sering kali kacau. Koordinat dari EXIF mungkin salah (misalnya, koordinat pabrik kamera). Nama lokasi dari teks bisa ambigu (ada banyak “Springfield” di dunia). Sistem menerapkan serangkaian aturan dan filter.

Koordinat yang tidak masuk akal (seperti di tengah lautan atau kutub) dibuang atau ditandai. Nama lokasi dinormalisasi ke bentuk standar dan dihubungkan dengan basis data geografis referensi. Proses ini menghasilkan data lokasi yang terstruktur dan siap dihubungkan dengan hash file dalam basis data inti, memungkinkan pencarian dan analisis yang berarti.

Contoh Entri Data dalam Sistem, Program Basis Data Pencari File Internet dengan Info Lokasi

Setelah melalui proses ekstraksi dan pembersihan, data yang telah dinormalisasi disimpan dalam basis data. Sebuah entri data tunggal menggambarkan bagaimana informasi dari berbagai sumber disatukan menjadi satu rekaman yang koheren dan dapat dipertanyakan.

Hash File (SHA-256): 4f8c2e…a9d1b3

Nama File Asli: laporan_observasi_burung_jawa.pdf

URL Sumber: https://example.org/repo/ornithology/2023/report.pdf

Koordinat Geografis: -7.797068, 110.370529 (Point)

Lokasi Terjemahan: Yogyakarta, Daerah Istimewa Yogyakarta, Indonesia

Sumber Metadata: Properti Penulis dalam Dokumen PDF

Timestamp Index: 2023-11-15 08:23:17 UTC

Koleksi Mirror Lain: 2 URL tambahan terdeteksi dengan hash yang sama.

Implikasi Etika dan Legalitas dalam Pemetaan Digital Aset Terdistribusi

Kemampuan untuk memetakan lokasi fisik sebuah file di internet membuka pintu pada berbagai kemungkinan baru, sekaligus membawa beban tanggung jawab etika dan legal yang berat. Ketika sebuah dokumen, foto, atau perangkat lunak tidak lagi hanya berupa entitas digital abstrak, tetapi memiliki “jejak geografis”, kita mulai menyentuh ranah privasi, kepemilikan, dan yurisdiksi hukum yang kompleks. Teknologi ini pada dasarnya netral, namun penerapannya bisa berada di spektrum yang sangat luas, dari pelacakan malware untuk keamanan bersama hingga pengawasan yang mengintai privasi.

Tantangan regulasi muncul karena internet tidak mengenal batas negara, sementara hukum privasi dan data bersifat sangat teritorial. Sebuah file yang diunggah di Jerman, disimpan di server cloud di Singapura, dan diunduh oleh seseorang di Brasil, menciptakan tiga titik yurisdiksi yang berbeda. Undang-Undang seperti GDPR di Eropa memberikan hak kuat pada individu atas data pribadinya, termasuk metadata geolokasi yang mungkin terekam.

Pertanyaannya, apakah koordinat yang terkait dengan sebuah file publik dianggap data pribadi? Jika sistem ini mengumpulkan data secara otomatis dari web terbuka, di mana garis antara pengindeksan publik dan pengumpulan data massal yang memerlukan persetujuan? Perspektif lintas batas ini menuntut pengembang untuk tidak hanya paham teknologi, tetapi juga memiliki kesadaran hukum internasional yang mendasar.

Kerangka Prinsip Etika Voluntary untuk Pengembang

Mengingat lanskap hukum yang masih berkembang, pengembang dan organisasi di balik teknologi semacam ini dapat mengadopsi kerangka prinsip etika voluntary yang bertindak sebagai kompas. Prinsip-prinsip ini dirancang untuk membangun kepercayaan dan memastikan teknologi digunakan untuk tujuan yang bermanfaat, sambil secara proaktif memitigasi potensi penyalahgunaan.

- Prinsip Transparansi dan Keterbukaan: Secara publik mendokumentasikan metodologi pengumpulan data, jenis metadata lokasi yang diindeks, dan tujuan penggunaan sistem. Hindari praktik pengumpulan data secara tersembunyi.

- Prinsip Minimisasi dan Anonimisasi Data: Hanya mengumpulkan data lokasi yang benar-benar diperlukan untuk fungsi inti sistem. Mengutamakan penyimpanan data pada tingkat granularitas yang lebih rendah (misalnya, tingkat kota daripada koordinat tepat) jika memadai, dan menerapkan teknik anonimisasi untuk memutus hubungan dengan identitas individu.

- Prinsip Kebermanfaatan Publik dan Non-Maleficence: Mengutamakan penggunaan teknologi untuk tujuan yang memberikan manfaat luas, seperti penelitian keamanan siber, pelacakan penyebaran informasi ilmiah, atau analisis budaya. Secara aktif memasang mekanisme teknis dan kebijakan untuk mencegah penggunaan sistem untuk pelacakan target individu, pengawasan massal, atau intimidasi.

- Prinsip Akuntabilitas dan Mekanisme Peninjauan: Memiliki saluran pelaporan untuk kekhawatiran etika dan mekanisme peninjauan internal atau eksternal untuk kasus penggunaan yang sensitif. Siap untuk melakukan audit terhadap penggunaan data.

Batas Tipis antara Pelacakan Legal dan Pengawasan Privasi

Source: zukii-vixii.com

Perbedaan mendasar antara pelacakan file legal dan aktivitas pengawasan yang bermasalah sering terletak pada tujuan, konteks, dan proporsionalitasnya. Pelacakan legal untuk keamanan siber berfokus pada perilaku dan ancaman, bukan pada individu tertentu, dan dilakukan dalam kerangka hukum yang melindungi kepentingan publik yang lebih besar.

Contoh konkret pelacakan legal adalah ketika sebuah tim tanggap insiden komputer (CSIRT) pemerintah menggunakan sistem ini untuk melacak penyebaran file malware “loader” yang digunakan dalam serangan ransomware terhadap rumah sakit. Mereka mencari hash file berbahaya tersebut dan menganalisis pola geografis serangan untuk memahami vektor penyebaran dan membantu organisasi yang menjadi target. Fokusnya adalah pada file berbahaya dan infrastruktur kriminal, bukan pada konten pribadi warga.

Di sisi lain, aktivitas yang melanggar privasi mungkin terjadi jika sistem yang sama digunakan oleh sebuah entitas untuk secara sistematis mengumpulkan semua file (seperti dokumen atau foto) yang berasal dari koordinat sebuah apartemen tertentu atau kantor organisasi oposisi, dengan tujuan memata-matai aktivitas individu atau kelompok tersebut tanpa dasar hukum yang sah dan tanpa kaitannya dengan kejahatan. Di sini, fokusnya bergeser dari ancaman impersonal ke pengawasan personal, mengubah alat keamanan publik menjadi alat pengintai.

Pemanfaatan Data Geotag untuk Analisis Pola Penyebaran Informasi Global: Program Basis Data Pencari File Internet Dengan Info Lokasi

Data geotag dari file internet bukan sekadar pin di peta digital. Ketika dianalisis secara agregat, data ini berubah menjadi cermin yang memantulkan dinamika global, mulai dari arus pengetahuan, tren pop culture, hingga gelombang serangan siber. Peta panas geografis dari distribusi sebuah file tertentu dapat mengungkap cerita yang lebih dalam. Misalnya, bagaimana sebuah makalah penelitian pra-cetak tentang fisika kuantum menyebar dengan cepat dari institusi di Swiss dan Amerika Serikat ke pusat penelitian di Asia Timur, menggambarkan jaringan kolaborasi ilmiah global.

Atau, bagaimana file template desain grafis dengan gaya tertentu tiba-tiba viral dan terkonsentrasi di daerah urban kreatif di Amerika Latin dan Eropa Timur, menandai munculnya tren estetika baru.

Lebih dari itu, analisis spasio-temporal dapat mengungkap insiden keamanan siber yang bersifat epidemik. Penyebaran file skrip eksploitasi untuk kerentanan software tertentu (zero-day) sering menunjukkan pola “ledakan” dari satu atau beberapa titik episentrum, kemudian menyebar ke seluruh dunia dalam hitungan jam. Dengan memetakan sumber dan tujuan file berbahaya ini, analis dapat mengidentifikasi wilayah yang paling terpukul, melacak kemungkinan aktor di baliknya berdasarkan waktu aktivitas (timezone), dan bahkan memprediksi target berikutnya.

Pola budaya juga terlihat, seperti distribusi file ebook bajakan yang menunjukkan permintaan tinggi di wilayah dengan akses terbatas ke buku legal, atau penyebaran konten media tertentu yang dibatasi oleh sensor geografis.

Pola Penyebaran Lokasi Berdasarkan Jenis File

Jenis file yang berbeda cenderung menunjukkan pola distribusi geografis yang khas, yang dapat diinterpretasikan untuk memahami berbagai fenomena sosial dan teknis.

| Jenis File | Pola Penyebaran Lokasi yang Khas | Interpretasi Kemungkinan | Contoh Analisis |

|---|---|---|---|

| Dokumen Penelitian (Preprint/Academic Paper) | Pusat di sekitar institusi akademik dan penelitian ternama (Ivy League, Max Planck, universitas di Jepang), lalu menyebar ke jaringan global. | Aliran pengetahuan, kekuatan dan pengaruh institusi penelitian, jaringan kolaborasi internasional. | Sebuah preprint tentang AI dari Stanford muncul pertama, lalu dalam 48 jam terdeteksi kuat di Singapura, Tel Aviv, dan Zurich, menunjukkan minat tinggi dari hub AI global. |

| Software Open-Source (Source Code, Library) | Penyebaran sangat global dan merata, dengan konsentrasi tinggi di wilayah dengan banyak developer (NA, Eropa, Asia). Mirror server tersebar di berbagai benua. | Komunitas pengembang global, infrastruktur internet yang terdesentralisasi, adopsi teknologi yang inklusif. | File release library JavaScript populer terdistribusi hampir seragam di server-server Amerika Utara, Eropa, dan Asia, mencerminkan sifat dependensi web yang universal. |

| Media Kreatif (Template, Aset Desain, Fan Art) | Kluster di kota-kota kreatif dan wilayah dengan komunitas penggemar (fandom) aktif. Penyebaran sering mengikuti tren media sosial. | Pusat kreativitas digital, pengaruh budaya pop, viralitas konten di platform tertentu. | Template video TikTok dengan efek spesifik banyak ditemukan di Jakarta, Manila, dan Sao Paulo, menunjukkan tren yang kuat di kalangan kreator konten Global South. |

| File Konfigurasi Sistem & Script Otomasi | Terkonsentrasi di alamat IP dari penyedia cloud besar (AWS, Azure, Google Cloud) dan pusat data tertentu. | Dominasi infrastruktur cloud, praktik DevOps yang terstandarisasi, lokasi server aplikasi modern. | File skrip deployment Kubernetes yang sama ditemukan di ribuan server di wilayah us-east-1 (Virginia) dan eu-central-1 (Frankfurt), menunjukkan arsitektur aplikasi global yang seragam. |

Studi Kasus: Pelacakan File Berbahaya dalam Serangan Siber Terkoordinasi

Bayangkan sebuah skenario dimana beberapa lembaga keuangan di berbagai benua melaporkan insiden serangan siber yang mirip. Analis keamanan mulai dengan sebuah sampel kecil: sebuah file eksekusi berlabel “pembaruan_sistem.exe” yang diambil dari salah satu korban. Hash file ini dimasukkan ke dalam sistem basis data geospasial. Hasilnya mengejutkan: file dengan hash persis sama muncul di ratusan lokasi berbeda dalam rentang 72 jam terakhir.

Peta panas yang dihasilkan sistem menunjukkan pola yang tidak acak. Terdapat konsentrasi tinggi akses ke file ini dari server yang berlokasi di data center di Amsterdam, disusul lonjakan akses dari Singapura beberapa jam kemudian, dan kemudian dari Santiago. Pola waktu menunjukkan aktivitas yang mengikuti jam kerja di wilayah-wilayah tersebut.

Analis kemudian memperluas pencarian dengan mencari varian file (hash serupa) atau file lain yang sering muncul di URL yang sama dengan file jahat tadi. Mereka menemukan file konfigurasi yang mengarah ke server komando dan kontrol (C2) yang berlokasi di wilayah yang sama dengan titik awal serangan. Dengan menghubungkan titik-titik geografis dan temporal ini, sebuah narasi muncul: serangan ini diluncurkan secara terkoordinasi dari infrastruktur di Eropa Barat, yang kemudian digunakan untuk mengontrol “bot” atau mesin yang terinfeksi di Asia Tenggara, yang akhirnya digunakan untuk menyerang target akhir di Amerika Selatan.

Pola penyebaran file yang cepat dan terarah ini, yang terlihat jelas pada peta, membantu mengidentifikasi bukan hanya bagaimana serangan menyebar, tetapi juga kemungkinan strategi dan hierarki aktor di baliknya, memberikan pandangan yang tak ternilai bagi upaya mitigasi global.

Teknik Optimasi Kueri Hybrid untuk Mencari File Berdasarkan Konten dan Kedekatan Geografis

Kekuatan sebenarnya dari mesin pencari file geospasial terletak pada kemampuannya untuk menjawab pertanyaan hybrid yang menggabungkan kriteria konten dan lokasi. Pengguna tidak lagi hanya bertanya “cari file PDF tentang energi terbarukan”, tetapi bisa menyempitkannya menjadi “cari file presentasi tentang energi terbarukan yang banyak diakses dalam radius 500 km dari Jakarta”. Untuk melayani kueri kompleks seperti ini, sistem memerlukan algoritma dan metode optimasi yang cerdik, yang mampu memadukan efisiensi pencarian tekstual dengan perhitungan geospasial yang berat.

Algoritma inti sering kali mengadopsi pendekatan multi-tahap atau pipeline. Pertama, sistem melakukan filter awal berdasarkan kriteria konten (kata kunci, jenis file, hash) menggunakan indeks teks tradisional seperti inverted index. Hasil dari tahap ini adalah kumpulan kandidat file yang relevan secara semantik. Kemudian, tahap kedua, yaitu filter geospasial, diterapkan. Di sinilah teknik khusus diperlukan.

Sistem dapat menggunakan struktur data spasial seperti R-trees atau Quad-trees yang diindeks sebelumnya. Struktur ini mengelompokkan data berdasarkan wilayah geografis, memungkinkan sistem dengan cepat mengeliminasi semua file yang lokasinya berada di luar “bounding box” atau area yang diminta, tanpa perlu menghitung jarak satu per satu untuk semua miliaran file. Untuk kandidat yang lolos filter kasar ini, barulah dilakukan perhitungan jarak yang lebih akurat (misalnya, menggunakan rumus Haversine untuk jarak bola bumi) terhadap titik pusat yang ditentukan pengguna.

Hasil akhir kemudian digabung dan diberi peringkat, mungkin dengan skor yang menggabungkan relevansi teks dan kedekatan geografis.

Tantangan Komputasi dalam Filter Geospasial Real-time

Melakukan filter geospasial real-time pada dataset internet yang masif dan terus bertambah adalah tantangan komputasi yang luar biasa. Data lokasi bersifat dinamis; sebuah file bisa diunggah dari satu lokasi hari ini, dan besok muncul di mirror server di benua lain. Indeks spasial seperti R-tree perlu diperbarui secara efisien untuk mengakomodasi perubahan ini tanpa mengunci seluruh database. Selain itu, kueri radius (semua titik dalam radius X) lebih kompleks dibanding kueri bounding box persegi panjang, membutuhkan perhitungan yang lebih intensif.

Skalabilitas menjadi kunci. Solusi sering kali melibatkan partisi data berdasarkan wilayah (sharding geografis), di mana data untuk wilayah Asia disimpan di satu cluster server, dan data Eropa di cluster lain. Ini mempercepat kueri lokal tetapi mempersulit kueri global yang mencakup banyak shard. Tantangan lain adalah memproses kueri dengan radius yang sangat besar (misalnya, “seluruh belahan bumi utara”) yang secara efektif menjadi kueri tanpa filter spasial, sehingga harus di-handel secara berbeda untuk menghindari beban berlebih.

Prosedur Sistem Menangani Kueri Kompleks

Ketika seorang pengguna memasukkan kueri kompleks seperti “file presentasi tentang energi terbarukan yang banyak diakses di wilayah Asia Tenggara”, sistem menjalankan serangkaian langkah terstruktur untuk memberikan hasil yang akurat dan relevan.

- Parsing dan Normalisasi Kueri: Sistem memecah kueri menjadi komponen: tipe file (“presentasi”

-diterjemahkan ke ekstensi .ppt, .pptx, .pdf), kata kunci konten (“energi terbarukan”), dan klausa geografis (“wilayah Asia Tenggara”

-yang diterjemahkan menjadi polygon geografis atau bounding box yang mencakup negara-negara ASEAN). - Eksekusi Kueri Konten Tahap Pertama: Menggunakan indeks teks penuh, sistem mengambil semua file dengan ekstensi presentasi yang mengandung kata kunci “energi terbarukan” atau sinonimnya dalam metadata atau konten teks yang dapat di-index.

- Pengayaan dengan Data Akses: Sistem menyaring atau memberi peringkat pada kandidat dari langkah 2 dengan menggabungkan data telemetri akses (jika tersedia). “Banyak diakses” diinterpretasikan dengan melihat jumlah mirror atau sumber unduhan yang terdeteksi untuk setiap file dalam batas waktu tertentu.

- Aplikasi Filter Geografis: Setiap kandidat file yang lolos kemudian diperiksa koordinat atau lokasi terasosiasinya. File-file tersebut difilter berdasarkan apakah lokasinya berada dalam batas polygon “Asia Tenggara” yang telah didefinisikan.

- Peringkat dan Penyajian Hasil: Hasil akhir diberi peringkat berdasarkan gabungan faktor: relevansi skor teks, jumlah sumber/akses (popularitas), dan kedekatan geografis dengan pusat wilayah Asia Tenggara. Hasil ini kemudian disajikan kepada pengguna, lengkap dengan informasi lokasi setiap file.

Integrasi dengan Layer Keamanan Siber untuk Deteksi Ancaman Berbasis Lokasi

Dalam ekosistem keamanan siber yang semakin kompleks, konteks geografis menjadi sebuah sinyal intelijen yang berharga. Program basis data pencari file geospasial tidak berdiri sendiri; ia terintegrasi sebagai layer intelijen yang memperkaya pemahaman tentang ancaman. Perannya khususnya vital dalam melacak penyebaran ancaman digital seperti malware, dokumen phishing, atau konten berbahaya lainnya. Dengan menganalisis kluster lokasi asal penyebaran atau lokasi target serangan, analis dapat mengidentifikasi pola, memprediksi gelombang serangan berikutnya, dan bahkan mengaitkan aktivitas dengan kelompok tertentu berdasarkan wilayah operasi mereka.

Misalnya, sebuah kampanye phishing yang menargetkan bank-bank di suatu negara sering kali meluncurkan email berisi file lampiran berbahaya dari server yang terkonsentrasi di wilayah tertentu. Sistem basis data geospasial dapat mengungkap kluster sumber file jahat ini. Lebih menarik lagi, analisis dapat menunjukkan pergeseran lokasi sumber seiring waktu, yang mungkin mengindikasikan aktor yang berpindah-pindah atau menggunakan infrastruktur cloud yang berbeda. Demikian pula, penyebaran malware ransomware tertentu mungkin menunjukkan pola “penyakit menular”, mulai dari satu wilayah dan menyebar ke wilayah tetangga melalui jaringan korporat atau serangan berantai.

Dengan memetakan “episentrum” dan jalur penyebaran file berbahaya ini, tim keamanan dapat melakukan pemblokiran proaktif berdasarkan alamat IP geografis, meningkatkan kesadaran di wilayah yang berisiko, dan bekerja sama dengan otoritas di yurisdiksi terkait.

Skenario Analis Keamanan Membongkar Jaringan Botnet

Sebuah skenario naratif menggambarkan bagaimana alat ini digunakan dalam aksi nyata oleh analis keamanan siber.

David, seorang analis intelijen ancaman di sebuah perusahaan keamanan, mendapati lonjakan lalu lintas mencurigakan dari beberapa klien. Ia mengisolasi sebuah file eksekusi kecil yang diduga sebagai bot. Daripada hanya menganalisis kodenya, David memasukkan hash file ke dalam sistem basis data geospasial internal mereka. Hasilnya menunjukkan peta dunia dengan ratusan titik. Namun, titik-titik itu tidak tersebar acak. Terdapat konsentrasi padat di data center di Chicago dan Frankfurt, dan pola yang lebih tersebar namun teratur di wilayah Asia Pasifik. David lalu memfilter pencarian untuk hanya menampilkan file-file lain yang muncul dari server yang sama dengan file bot tadi dalam satu bulan terakhir. Sistem mengeluarkan daftar file konfigurasi dan update module. Saat lokasi file-file pendukung ini dipetakan, sebuah pola hierarki muncul: file komando hanya berasal dari Chicago dan Frankfurt (server C2 primer), sementara file update menyebar dari sana ke kluster di Tokyo dan Sydney (server C2 sekunder), sebelum akhirnya mencapai bot-bot individual. Peta ini secara visual membongkar arsitektur dua lapis jaringan botnet. Intelijen ini memungkinkan David dan timnya untuk bekerja dengan penyedia layanan internet di wilayah-wilayah kunci untuk menelusuri dan menetralkan server C2 tersebut, memutuskan pusat kendali dari ribuan bot.

Metode Heuristik untuk Flag Distribusi Geografis Mencurigakan

Sistem dapat diterapkan dengan metode heuristik cerdas untuk secara otomatis memberi tanda pada file yang pola distribusi geografisnya tidak wajar, mengingatkan analis untuk penyelidikan lebih lanjut.

Bayangkan sebuah program basis data pencari file internet yang tak hanya menemukan data, tapi juga melacak info lokasinya—seperti peta digital yang cerdas. Namun, teknologi secanggih apa pun tetap butuh sentuhan manusiawi, karena pada akhirnya, esensi dari semua jejaring data ini adalah untuk mendukung interaksi kita. Nah, berbicara tentang interaksi, pernahkah kamu bertanya-tanya sebenarnya Hubungan sosial lebih bersifat apa ?

Pemahaman mendalam tentang dinamika sosial ini justru bisa menjadi kompas yang membuat pengembangan program pencari file tersebut lebih kontekstual dan benar-benar menjawab kebutuhan komunitas penggunanya.

- Deteksi Ledakan Geografis (Geo-Burst): Sistem memantau kecepatan penyebaran file baru. Jika sebuah file dengan hash sebelumnya tidak dikenal tiba-tiba muncul di lokasi-lokasi yang sangat berjauhan (misalnya, di Amerika Serikat, Afrika Selatan, dan Korea Selatan) dalam jangka waktu yang sangat singkat (misalnya, kurang dari 1 jam), ini dianggap anomali. Penyebaran alami melalui sharing manusia cenderung lebih lambat dan mengikuti jaringan sosial atau profesional.

- Analisis Dispersi Lokasi Sumber-Target: Untuk file yang terindikasi ancaman (dari reputasi hash), sistem menganalisis jarak dan hubungan antara lokasi sumber upload dan lokasi target akses. Sebuah file phishing yang diunggah dari satu negara tetapi hampir secara eksklusif diakses oleh IP dari negara lain yang sedang menjadi target serangan kampanye tertentu, akan mendapat flag. Pola ini mengindikasikan targetting geografis yang disengaja.

- Pola Perjalanan File yang Tidak Wajar: Sistem melacak “jejak” file berdasarkan timestamp. Heuristik ini mencari pola seperti file yang “berpindah” secara berurutan melalui server di negara-negara yang berbeda dalam garis yang hampir lurus dan dengan interval waktu yang teratur, yang mungkin menandakan aktivitas eksfiltrasi data bertahap atau lalu lintas komando dan kontrol yang tersamar melalui serangkaian node.

Ulasan Penutup

Sebagai penutup, Program Basis Data Pencari File Internet dengan Info Lokasi hadir bagai kompas di tengah samudera data yang luas. Ia menawarkan presisi baru dalam navigasi digital, mengubah cara kita melacak, menganalisis, dan memahami hubungan antara bit dan atom. Dari membantu analis keamanan membongkar jaringan botnet hingga mengungkap pola penyebaran konten kreatif, potensinya sangatlah luas. Namun, kekuatan besar selalu datang dengan tanggung jawab yang besar pula.

Masa depan teknologi ini akan sangat ditentukan oleh bagaimana kita menyeimbangkan antara kebermanfaatan untuk kemajuan kolektif dengan penghormatan terhadap batas-batas privasi dan etika digital. Pada akhirnya, ini adalah alat—dan seperti alat lainnya, dampaknya sepenuhnya bergantung pada tangan yang menggunakannya.

Kumpulan Pertanyaan Umum

Apakah program ini bisa melacak lokasi persis pengguna yang mengunggah file?

Tidak persis. Program ini mengumpulkan dan menghubungkan metadata lokasi yang tersedia dari file dan server, seperti koordinat dari foto (EXIF) atau lokasi server. Data ini seringkali menunjukkan titik asal atau penyimpanan file, bukan lokasi real-time atau identitas pribadi pengunggah, yang membutuhkan investigasi lebih lanjut dan otorisasi hukum.

Bagaimana jika file tidak memiliki metadata lokasi sama sekali?

Sistem akan menggunakan sumber informasi lain, seperti alamat IP server tempat file dihosting atau informasi WHOIS domain. Jika tidak ada data lokasi yang dapat diekstrak, file akan tetap terindeks berdasarkan hash dan kontennya, tetapi tidak akan muncul dalam hasil pencarian yang menyertakan filter geografis.

Apakah data yang dikumpulkan program ini legal dan tidak melanggar hak cipta?

Program ini pada dasarnya mengindeks metadata publik dan informasi yang melekat pada file, bukan isi file itu sendiri yang dilindungi hak cipta. Namun, legalitas penggunaan data tersebut sangat bergantung pada yurisdiksi, tujuan penggunaan (keamanan vs pengawasan), dan kepatuhan terhadap regulasi seperti GDPR yang mengatur data pribadi dan lokasi.

Dapatkah program ini digunakan untuk memantau penyebaran berita hoaks?

Secara teknis, ya. Dengan melacak distribusi geografis file (misalnya, dokumen PDF atau gambar) yang mengandung hoaks, analis dapat melihat pola penyebaran dan titik-titik sumbernya. Namun, menentukan apakah suatu konten adalah hoaks memerlukan analisis manusia atau AI tambahan, karena program ini fokus pada metadata lokasi, bukan analisis semantik konten.

Bagaimana cara program membedakan antara pelacakan untuk keamanan siber dan pelanggaran privasi?

Perbedaannya terletak pada tujuan, legalitas, dan proporsionalitas. Pelacakan keamanan siber biasanya difokuskan pada file berbahaya (malware, phishing) dengan tujuan mitigasi, seringkali dilakukan oleh entitas yang berwenang. Pelanggaran privasi terjadi ketika pelacakan dilakukan terhadap individu tanpa dasar hukum, untuk memata-matai aktivitas digital pribadi yang legal, tanpa tujuan keamanan yang sah.