Spionase termasuk kategori ancaman yang mungkin terasa seperti plot film mata-mata, tapi kenyataannya ia hidup dan berkembang di dunia nyata, mengintai dalam persaingan teknologi hijau, merapuhkan kepercayaan publik, hingga menyusup ke infrastruktur digital yang menjadi denyut nadi bangsa. Bayangkan, data penelitian panel surya terbaru yang dikerjakan dengan susah payah bisa lenyap dalam sekejap, atau sistem pengendalian listrik nasional tiba-tiba menunjukkan data palsu.

Ini bukan lagi sekadar soal rahasia militer, tetapi sebuah permainan catur geopolitik yang kompleks di mana setiap informasi yang bocor bisa menggeser peta kekuatan global dan menentukan masa depan ketahanan energi serta stabilitas sosial suatu negara.

Ancaman ini telah bermetamorfosis, berevolusi dari operasi intelijen klasik menjadi serangan siluman yang mengeksploitasi celah dalam rantai pasok global, program pertukaran akademik, dan bahkan perangkat IoT di rumah kita. Melalui dimensi geopolitik, operasi pengaruh, infiltrasi infrastruktur kritis, hingga eksploitasi ekosistem ekonomi dan talenta, spionase modern menunjukkan wajah ganda yang sulit dideteksi namun dampaknya sangat nyata. Diskusi ini akan mengupas lapisan-lapisan ancaman tersebut, memberikan gambaran tentang bagaimana aktivitas yang sering dianggap tak kasat mata ini justru menjadi salah satu risiko strategis paling signifikan di abad ke-21.

Dimensi Geopolitik Spionase dalam Persaingan Teknologi Hijau: Spionase Termasuk Kategori Ancaman

Pergeseran global menuju ekonomi rendah karbon telah menciptakan medan persaingan baru yang tak kalah sengit dari perlombaan senjata di era Perang Dingin. Teknologi hijau, dari panel surya efisiensi tinggi hingga baterai padat energi, bukan lagi sekadar produk komersial, melainkan aset strategis yang menentukan kemandirian dan pengaruh suatu bangsa. Dalam konteks ini, spionase industri telah berevolusi menjadi instrumen geopolitik yang halus namun ampuh, di mana penguasaan rahasia intelektual di sektor energi terbarukan dapat secara langsung menggeser peta kekuatan global dan membentuk ulang ketahanan nasional negara-negara di dunia.

Aktivitas spionase di sektor ini menargetkan siklus inovasi, dari penelitian dasar di laboratorium universitas hingga proses produksi di pabrik. Ketika sebuah negara berhasil mencuri atau memperoleh secara tidak sah desain sel surya perovskite yang stabil atau formula elektrolit baterai generasi berikutnya, mereka dapat memangkas waktu dan biaya pengembangan secara drastis. Hal ini memungkinkan mereka mendominasi pasar global, menetapkan standar teknologi, dan yang paling krusial, mengendalikan rantai pasok komponen kritis.

Dampaknya terhadap ketahanan nasional negara korban sangat mendalam: ketergantungan energi yang seharusnya berkurang justru bisa berganti menjadi ketergantungan teknologi pada pihak lain, kehilangan keunggulan kompetitif ekonomi, dan melemahnya posisi tawar dalam diplomasi internasional.

Teknologi Hijau Rentan dan Dampak Strategisnya

Source: katalistiwa.id

Beberapa area teknologi hijau menjadi sasaran empuk karena nilai strategisnya yang tinggi. Pemahaman terhadap titik rentan ini membantu dalam merancang strategi pertahanan yang lebih baik.

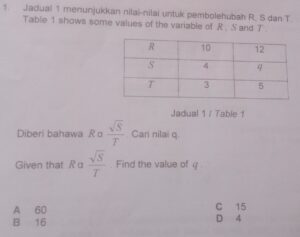

| Teknologi yang Rentan | Aktor Potensial | Metode yang Biasa Digunakan | Dampak Strategis Jangka Panjang |

|---|---|---|---|

| Baterai Solid-State & Lithium-Air | Negara dengan ambisi dominasi kendaraan listrik, korporasi raksasa otomotif. | Peretasan jaringan penelitian, rekrutmen paksa peneliti, penyusupan ke konferensi tertutup. | Hilangnya kedaulangan dalam mobilitas listrik, ketergantungan pada impor baterai, kerentanan pasokan mineral kritikal. |

| Panel Surya Perovskite & Tandem Sel | Negara produsen panel surya konvensional, negara yang ingin melompati rantai produksi. | Spionase industri via joint venture, pencurian data desain proses manufaktur. | Erosi keunggulan manufaktur, ketidakmampuan bersaing dalam pasar ekspor, stagnasi inovasi domestik. |

| Teknologi Hidrogen Hijau (elektroliser) | Negara pengekspor energi fosil, negara dengan infrastruktur gas kuat. | Penyadapan komunikasi dalam proyek patungan, analisis intelijen sumber terbuka (OSINT) terhadap tender. | Gagal transisi energi di sektor hard-to-abate (seperti industri baja), tetap terjebak dalam geopolitik energi lama. |

| Smart Grid & Teknologi Grid-Scale Storage | Aktor negara dengan kemampuan cyber warfare, kelompok kepentingan industri saingan. | Serangan siber pada sistem kontrol, implantasi malware pada perangkat keras. | Gangguan pada ketahanan energi nasional, blackout yang dimanipulasi, kehilangan data konsumsi energi strategis. |

Contoh konkret insiden semacam ini pernah mengemuka dalam laporan intelijen beberapa negara. Meski detailnya sering diklasifikasikan, pola dan tuduhan yang muncul memberikan gambaran yang jelas.

Pada awal 2020-an, otoritas keamanan di sebuah negara di Eropa Barat mengungkap dugaan kampanye spionase cyber yang luas yang menargetkan lembaga penelitian material maju dan perusahaan rintisan baterai. Pelaku diduga menggunakan spear-phishing yang sangat tertarget untuk memasuki jaringan universitas dan laboratorium pemerintah yang mengerjakan pengembangan baterai lithium-logam dengan kepadatan energi sangat tinggi. Data penelitian yang dieksfiltrasi tidak hanya mencakup formula kimia, tetapi juga hasil tes umur panjang (cycle life) dan detail tentang supplier material anode katoda eksklusif. Implikasinya, pihak yang diduga sebagai penerima data dapat mempersingkat jalan penelitian mereka sendiri hingga bertahun-tahun, sementara perusahaan rintisan yang menjadi korban kehilangan daya tarik investasi dan potensi keunggulan pasar pertama (first-mover advantage) yang sangat kritis di industri yang bergerak cepat ini.

Erosi Kepercayaan Publik Melalui Operasi Pengaruh Berbasis Intelijen

Bahaya spionase modern tidak berhenti pada pencurian rahasia dagang atau data militer. Intelijen yang berhasil dikumpulkan, terutama data personal dan komunikasi privat, sering kali menjadi bahan baku utama dalam operasi pengaruh (influence operation) yang jauh lebih beracun. Tujuannya bukan untuk menguasai teknologi, tetapi untuk menggerogoti fondasi sosial sebuah bangsa: kepercayaan. Dengan memanipulasi informasi hasil penyadapan atau peretasan, aktor jahat dapat merancang narasi yang dirancang untuk memecah belah kohesi sosial, merusak citra institusi publik, dan pada akhirnya melemahkan legitimasi pemerintah di mata warganya sendiri.

Mekanisme ini bekerja seperti racun yang bekerja perlahan. Data mentah—bisa berupa email pribadi pejabat, percakapan tertutup, atau rekaman tidak resmi—diambil dari konteksnya, dipelintir, dan dikemas menjadi “bukti” yang seolah-olah membenarkan suatu narasi tertentu, seperti tuduhan korupsi, konspirasi, atau ketidakkompetenan. Narasi ini kemudian disebarluaskan melalui kanal media sosial, blog, atau outlet berita yang dikendalikan, seringkali diperkuat oleh jaringan bot dan akun palsu untuk menciptakan ilusi konsensus publik.

Ketika masyarakat terpapar terus-menerus oleh konten yang memanfaatkan data “nyata” yang dibocorkan, meski telah dimanipulasi, garis antara fakta dan fiksi menjadi kabur, dan kepercayaan pada sumber informasi resmi pun terkikis.

Teknik Psikologis dalam Kampanye Pengaruh

Operasi pengaruh yang efektif memanfaatkan pemahaman mendalam tentang psikologi massa. Beberapa teknik yang umum digunakan antara lain:

- Micro-targeting dan Eksploitasi Bias Konfirmasi: Data pribadi yang bocor digunakan untuk mengelompokkan audiens berdasarkan ketakutan, keyakinan, atau preferensi politik mereka. Konten kemudian dirancang khusus untuk setiap kelompok kecil ini, yang secara sempurna membenarkan prasangka mereka sendiri, membuat informasi tersebut terasa sangat personal dan sulit disanggah.

- Gaslighting Sosial: Dengan membanjiri ruang digital dengan versi realitas alternatif yang didukung oleh potongan data hasil spionase, pelaku membuat masyarakat mulai mempertanyakan ingatan dan penilaian mereka sendiri. Efeknya adalah kebingungan massal, apatis, dan perasaan bahwa tidak ada kebenaran yang absolut, yang pada akhirnya melumpuhkan kemampuan masyarakat untuk mengambil sikap bersama.

- Pembentukan Narasi Korban dan Musuh Bersama: Data yang dibocorkan digunakan untuk mencitrakan suatu kelompok (etnis, agama, politik) sebagai korban konspirasi elit, atau sebaliknya, sebagai musuh yang mengancam. Teknik ini memanfaatkan naluri “ingroup vs. outgroup” untuk mempolarisasi masyarakat dan mengalihkan amarah dari aktor sebenarnya di balik operasi tersebut.

- Overload Informasi (The Firehose of Falsehood): Pelaku membanjiri platform dengan volume informasi yang sangat besar—campuran fakta, setengah fakta, dan kebohongan—dengan kecepatan tinggi. Tujuannya bukan agar setiap kebohongan dipercaya, tetapi untuk membuat publik lelah, skeptis terhadap semua informasi, dan akhirnya menarik diri dari diskursus publik.

Senjata Data Pribadi dalam Perang Informasi

Bayangkan sebuah skenario hipotetis yang memanfaatkan kebocoran data massal dari sebuah aplikasi keseharian. Sebuah kelompok operasi pengaruh memperoleh database berisi preferensi belanja, lokasi, dan riwayat pencarian online dari jutaan warga di sebuah negara multietnis. Mereka kemudian menganalisis data tersebut untuk mengidentifikasi pola. Mereka menemukan, misalnya, bahwa kelompok etnis A lebih banyak membeli produk tertentu dari brand X, sementara kelompok etnis B lebih sering mengunjungi lokasi wisata tertentu.

Data “netral” ini lalu dikemas menjadi narasi beracun. Mereka membuat konten grafis yang seolah-olah menunjukkan data “resmi” bahwa kelompok etnis A “memonopoli” ekonomi sehingga menyisihkan kelompok lain, sementara kelompok etnis B dituduh “tidak mencintai produk dalam negeri”. Potongan data riil itu memberikan aura kebenaran pada klaim yang sepenuhnya salah. Konten ini disebar di grup media sosial yang sudah terpolarisasi, dipicu oleh akun-akun bot yang menyulut emosi.

Dalam hitungan hari, data pribadi yang dibeli secara online telah berubah menjadi percikan api yang memicu ketegangan horizontal, mengalihkan perhatian dari isu kebijakan pemerintah dan merusak tenun sosial yang sudah rapuh.

Ancaman Siluman Spionase pada Infrastruktur Kritis Digital Nasional

Jantung dari kehidupan modern suatu bangsa berdetak dalam infrastruktur kritisnya: jaringan listrik, sistem pasokan air, jalur transportasi, dan instalasi komunikasi. Modernisasi telah menghubungkan sistem-sistem fisik ini ke dunia digital melalui sistem SCADA (Supervisory Control and Data Acquisition) dan perangkat Internet of Things (IoT), meningkatkan efisiensi secara dramatis. Namun, konektivitas ini juga membuka pintu belakang yang menggiurkan bagi aktivitas spionase. Infiltrasi ke dalam sistem ini tidak selalu bertujuan untuk langsung mematikan lampu suatu kota, tetapi seringkali untuk tujuan yang lebih halus dan berbahaya dalam jangka panjang: mengumpulkan data operasional yang sangat detail dan menyiapkan posisi untuk serangan destabilisasi di masa depan ketika dibutuhkan.

Kerentanan sistem SCADA dan IoT seringkali berasal dari desain awal yang mengutamakan ketersediaan dan keandalan (availability) di atas keamanan siber (security). Banyak perangkat yang beroperasi dengan perangkat lunak lawas, kata sandi default, dan protokol komunikasi yang tidak terenkripsi. Sebuah sensor aliran air di waduk atau pembacaan beban pada gardu listrik dapat menjadi titik masuk. Melalui perangkat ini, penyerang dapat melakukan mapping menyeluruh terhadap jaringan, memahami pola operasi, mengidentifikasi titik kegagalan tunggal (single point of failure), dan bahkan menyisipkan kode berbahaya yang dormant.

Data yang dikumpulkan—seperti jadwal perawatan, kapasitas cadangan, atau respons sistem terhadap gangguan kecil—adalah intelijen berharga yang dapat digunakan untuk merancang serangan yang sangat presisi di kemudian hari, yang dampaknya bisa melumpuhkan suatu wilayah secara fisik dan psikologis.

Tahapan Serangan APT pada Infrastruktur Kritis

Serangan kelompok Advanced Persistent Threat (APT) terhadap operator infrastruktur biasanya mengikuti pola yang sistematis dan penuh kesabaran, mencerminkan sifat “persistent” mereka.

- Pengintaian (Reconnaissance): Penyerang mengumpulkan informasi publik tentang target, seperti struktur organisasi, nama-nama insinyur, vendor perangkat lunak yang digunakan, dan bahkan laporan tahunan teknis yang mungkin membahas sistem. Media sosial karyawan juga menjadi sumber intelijen yang berharga.

- Initial Intrusion: Menggunakan informasi dari tahap pengintaian, pelaku melancarkan spear-phishing email yang sangat personal kepada seorang karyawan di divisi IT atau teknik. Email tersebut mungkin berisi dokumen Word yang terlihat sah tentang “pembaruan protokol keselamatan” yang, ketika dibuka, menjalankan kode untuk mengeksploitasi kerentanan dan memberikan akses awal ke jaringan korporat.

- Pergerakan Lateral dan Eskalasi Hak Akses: Dari titik awal, penyerang bergerak secara diam-diam di dalam jaringan, menggunakan alat-alat yang sah seperti PowerShell atau protokol administrasi untuk menghindari deteksi. Mereka mencuri kredensial dari pengguna yang memiliki hak akses lebih tinggi, secara bertahap menuju sistem yang mengontrol bagian operasional.

- Penemuan Aset Kritis dan Persistensi: Setelah mencapai jaringan operasional (OT), mereka memetakan sistem SCADA, PLC (Programmable Logic Controller), dan server HMI (Human-Machine Interface). Mereka kemudian memasang backdoor dan alat-alat lain di beberapa lokasi untuk memastikan akses tetap terbuka meski satu pintu ditemukan dan ditutup.

- Pengumpulan Data dan Eksfiltrasi: Tahap spionase inti. Penyerang mulai mengumpulkan log operasional, diagram rekayasa, konfigurasi kontrol, dan data sensor secara diam-diam. Data ini dikompresi dan dikirim keluar secara perlahan, seringkali disamarkan sebagai lalu lintas jaringan normal seperti permintaan DNS atau komunikasi ke cloud yang sah.

Manipulasi Data Sensor dan Gambaran Palsu, Spionase termasuk kategori ancaman

Ilustrasi berikut menggambarkan betapa berbahayanya spionase yang mampu memanipulasi persepsi operator manusia terhadap sistem fisik. Di sebuah pembangkit listrik tenaga gas yang terhubung ke grid nasional, kelompok APT telah mendapatkan akses tingkat tinggi ke jaringan kontrolnya. Alih-alih langsung mengganggu operasi, mereka melakukan manipulasi yang lebih cerdik. Mereka meng-hack sistem yang menerima data dari sensor suhu turbin dan tekanan gas. Kepada operator di ruang kontrol, semua indikator di layar HMI menunjukkan nilai yang normal dan stabil, sesuai dengan prosedur operasi.

Dalam konteks keamanan nasional, spionase memang termasuk kategori ancaman yang serius dan terselubung. Namun, menariknya, kata “ancaman” juga bisa punya makna lain yang lebih ringan, lho. Misalnya, dalam percakapan sehari-hari di Jawa, ada istilah unik yang mungkin terdengar mengancam tapi sebenarnya tentang makanan, seperti yang dijelaskan dalam ulasan tentang Pengertian Lontong dalam Bahasa Jawa. Nah, setelah memahami bahwa konteks sangat menentukan makna, kita kembali sadar bahwa ancaman spionase tetaplah sebuah realitas berbahaya yang memerlukan kewaspadaan tinggi dari semua pihak.

Namun, di dunia fisik, sensor-sensor tersebut telah dimanipulasi untuk membaca nilai yang lebih rendah dari yang sebenarnya. Sementara operator merasa aman, turbin sebenarnya sedang bekerja pada suhu dan tekanan yang jauh melebihi batas aman, mendekati titik kegagalan mekanis. Pada saat yang sama, penyerang memanipulasi data yang dikirim ke pusat kendali grid nasional, membuat pembangkit ini terlihat memiliki kapasitas cadangan yang besar.

Ketika pusat kendali grid memerintahkan peningkatan output untuk memenuhi lonjakan beban, perintah itu menjadi pukulan terakhir. Turbin yang sudah overstress bisa mengalami kegagalan katastropik, memicu trip yang tidak hanya mematikan pembangkit itu sendiri tetapi juga menyebabkan ketidakseimbangan mendadak pada grid, berpotensi memicu pemadaman beruntun (blackout kaskade) di wilayah yang luas. Spionase yang awalnya hanya “mengintip” telah berubah menjadi persiapan untuk serangan fisik dengan konsekuensi luas.

Metamorfosis Spionase Ekonomi dalam Ekosistem Rantai Pasok Global

Spionase ekonomi tradisional sering digambarkan dengan mata-mata yang menyelinap ke pabrik untuk mencuri blueprints. Di era digital dan globalisasi, praktik ini telah mengalami metamorfosis yang signifikan. Fokusnya bergeser dari target fisik yang statis ke eksploitasi celah dalam jaringan logistik dan platform manajemen rantai pasok digital yang saling terhubung. Rantai pasok modern adalah sistem saraf dari ekonomi global—sebuah jaringan transparan yang kaya data real-time tentang pergerakan barang, kapasitas produksi, tingkat persediaan, dan hubungan komersial.

Bagi pesaing atau aktor negara, mendapatkan akses ke sistem ini berarti memiliki kemampuan untuk memprediksi, memanipulasi, dan bahkan mengganggu arus ekonomi suatu negara dengan presisi yang belum pernah terjadi sebelumnya.

Transformasi ini dimungkinkan oleh digitalisasi yang masif. Sistem seperti TMS (Transportation Management System), WMS (Warehouse Management System), dan platform blockchain untuk pelacakan kini menyimpan data berharga. Peretasan terhadap vendor perangkat lunak logistik, penyadapan komunikasi satelit kapal, atau infiltrasi ke jaringan partner logistik pihak ketiga dapat memberikan gambaran lengkap tentang aktivitas impor-ekspor suatu negara, ketergantungannya pada supplier tertentu, atau bahkan jadwal pengiriman komoditas strategis.

Intelijen ini tidak hanya digunakan untuk keuntungan kompetitif perusahaan, tetapi juga untuk tujuan geopolitik, seperti mengidentifikasi titik leverage dalam sengketa perdagangan atau merencanakan embargo yang efektif dengan mengetahui pola logistik lawan secara mendetail.

Titik Rawan dan Strategi Mitigasi Rantai Pasok

| Titik Rawan | Bentuk Ancaman Informasi | Potensi Kerugian Material | Strategi Mitigasi Berbasis Kesadaran |

|---|---|---|---|

| Pelabuhan & Sistem OT Pelabuhan | Pencurian data manifest, jadwal bongkar muat, identifikasi kontainer prioritas. | Penundaan logistik, penyelundupan barang ilegal, pencurian muatan spesifik. | Segmentasi jaringan IT/OT yang ketat, audit keamanan vendor sistem pelabuhan, pelatihan kesadaran siber bagi pekerja. |

| Sistem Pelacakan GPS/ RFID & Platform Visibility | Pemetaan rute logistik rahasia, pemantauan real-time lokasi pengiriman sensitif. | Pembajakan pengiriman, gangguan pada pasokan just-in-time, informasi kompetitif bocor. | Enkripsi data pelacakan, penggunaan solusi on-premise atau private cloud, pembatasan akses data berbasis kebutuhan. |

| Vendor Perangkat Lunak & Penyedia Layanan Logistik (3PL/4PL) | Kompromi satu vendor dapat memberi akses ke data banyak klien (efek domino). | Gangguan operasional massal, kebocoran data komersial skala besar, kerusakan reputasi. | Due diligence keamanan siber yang ketat sebelum memilih vendor, klausul kontrak yang menjamin standar keamanan, monitoring akses pihak ketiga. |

| Dokumen Kepabeanan & Platform Ekspor-Impor Digital | Penyadapan data bea cukai untuk mengetahui volume, nilai, dan jenis barang yang ditransaksi. | Manipulasi pasar, penyelundupan dengan memanfaatkan celah prosedur, pelanggaran sanksi. | Implementasi zero-trust architecture pada platform pemerintah, validasi multi-faktor, audit trail yang kuat untuk setiap akses data sensitif. |

Sebuah studi kasus hipotetis dapat menggambarkan kerumitan ancaman ini. Sebuah kelompok intelijen ekonomi menyusup ke sistem jaringan sebuah operator kapal besar dan juga platform pertukaran data kepabeanan di sebuah kawasan regional. Mereka mulai mengumpulkan data real-time tentang pergerakan kontainer kapal pengangkut bijih nikel dan kobalt dari beberapa negara produsen utama, dikombinasikan dengan dokumen pemberitahuan pabean yang berisi informasi pembeli, harga kontrak, dan volume. Dengan menganalisis pola ini menggunakan machine learning, mereka dapat memprediksi dengan akurat kapan muatan-muatan besar akan tiba di pasar global. Informasi ini kemudian dapat digunakan oleh negara atau entitas yang membiayai operasi tersebut untuk melakukan transaksi derivatif di pasar berjangka komoditas, atau secara artifisial menahan pasokan di pelabuhan transit untuk menciptakan kesan kelangkaan dan mendorong harga ke level yang menguntungkan bagi mereka. Dalam skenario yang lebih ekstrem, data rute kapal yang sensitif dapat dibocorkan kepada kelompok tertentu untuk menciptakan insiden yang mengganggu pasokan, sementara pihak lain yang telah mempersiapkan posisi jual (short) di pasar akan mendapat keuntungan finansial yang besar.

Dualisme Ancaman Spionase Melalui Eksploitasi Talenta dan Pertukaran Akademik

Kolaborasi ilmiah internasional adalah nafas kemajuan sains. Program beasiswa, konferensi, dan proyek penelitian bersama telah melahirkan inovasi yang mengubah dunia. Namun, dalam paradigma keamanan nasional kontemporer, kanal-kanal terbuka dan bermaksud baik ini juga dilihat sebagai saluran berisiko tinggi untuk rekrutmen talenta dan transfer pengetahuan paksa. Ancaman ini bersifat dualistis: di satu sisi, ada upaya sistematis untuk mengidentifikasi, mendekati, dan merekrut peneliti asing yang berbakat; di sisi lain, ada eksploitasi struktur kolaborasi itu sendiri untuk mengakses fasilitas penelitian, data mentah, dan jaringan intelektual yang mungkin sulit ditembus melalui spionase siber konvensional.

Hal ini mengancam aset intelektual paling berharga suatu bangsa: otak dan pengetahuannya.

Spionase, sebagai ancaman nyata yang kompleks, membutuhkan pemikiran strategis layaknya menyelesaikan soal matematika. Nah, berbicara strategi, pernahkah terpikir bahwa menghitung Luas Persegi dari Diagonal (4x+6) cm dan (2x+18) cm pun memerlukan ketelitian dan analisis mendalam? Sama halnya dengan spionase, ancaman ini bukan sekadar tebakan, tetapi hasil dari perhitungan dan pola yang harus diurai dengan cermat untuk mengamankan setiap sisi pertahanan.

Eksploitasi ini sering kali dimulai dengan pendekatan yang halus dan bersahabat, disamarkan dalam semangat berbagi ilmu. Seorang peneliti di bidang material kuantum atau biologi sintetis mungkin diundang ke sebuah konferensi bergengsi di luar negeri dengan semua biaya ditanggung, diperkenalkan kepada kolega-kolega yang sangat tertarik pada karyanya, dan ditawari peluang kolaborasi yang menggiurkan dengan fasilitas laboratorium yang lebih canggih. Titik kerentanan yang dieksploitasi bukan hanya keserakahan, tetapi lebih sering pada rasa ingin tahu ilmiah, keinginan untuk diakui, tekanan untuk mempublikasi, atau kebutuhan dana penelitian.

Melalui hubungan yang terjalin, pihak asing dapat secara bertahap meminta “sampel data,” “kode simulasi untuk verifikasi,” atau mengusulkan penempatan mahasiswa PhD mereka di lab peneliti tersebut. Secara perlahan, pengetahuan kritis dan bahkan kepemilikan intelektual dapat berpindah tangan tanpa kesadaran penuh dari sang peneliti bahwa mereka telah menjadi target cultivation yang panjang.

Tanda Peringatan Dini Targeting terhadap Peneliti

Lembaga penelitian dan universitas perlu meningkatkan kewaspadaan terhadap pola-pola tertentu yang mungkin mengindikasikan upaya targeting.

- Minat yang Tidak Biasa dan Terus-Menerus: Seorang individu atau organisasi asing menunjukkan minat yang sangat spesifik dan gigih terhadap penelitian tertentu, meskipun bidang itu bukan fokus utama atau keahlian mereka yang terdeklarasi, dan terus mencari interaksi di luar forum profesional yang wajar.

- Tawaran Sponsorship yang Murah Hati dan Tidak Biasa: Penawaran pendanaan, peralatan mahal, atau akses ke fasilitas langka dari sumber asing dengan sedikit atau tanpa persyaratan formal, atau dengan perjanjian yang samar-samar mengenai hak kekayaan intelektual.

- Permintaan Akses atau Data yang Melampaui Norma Kolaborasi: Permintaan berulang untuk data mentah, kode sumber, atau sampel fisik yang biasanya tidak dibagikan pada tahap awal kolaborasi, seringkali dengan alasan “replikasi studi” atau “analisis lebih mendalam.”

- Upaya Mengisolasi Peneliti dari Jaringan atau Atasan Mereka: Taktik untuk membangun hubungan eksklusif, seperti mengajak berdiskusi privat berkali-kali, menyarankan komunikasi melalui kanal pribadi, atau merendahkan prosedur dan birokrasi institusi asal peneliti.

- Pertanyaan tentang Informasi Non-Publik atau Sensitif: Percakapan yang secara halus mengarah pada topik seperti pendanaan pemerintah untuk proyek rahasia, dinamika internal tim penelitian, atau detail tentang sistem keamanan fisik dan siber di institusi.

- Pendekatan melalui Mahasiswa atau Staf Junior: Upaya untuk mendapatkan informasi atau akses melalui anggota tim yang lebih muda dan mungkin kurang berpengalaman, seperti mahasiswa pascasarjana atau asisten peneliti.

- Pola Perjalanan atau Pertemuan yang Mencurigakan: Undangan untuk menghadiri workshop atau kunjungan ke negara tertentu yang tidak memiliki hubungan kuat dengan bidang penelitian, terutama jika diorganisir oleh entitas yang kurang dikenal.

Narasi Cultivation Seorang Peneliti

Bayangkan seorang peneliti Indonesia berbakat di bidang teknologi pemurnian air berskala kecil, karyanya menjanjikan solusi untuk daerah-daerah terpencil. Perjalanannya dimulai di sebuah konferensi internasional di Eropa. Seorang individu yang mengaku sebagai direktur sebuah “Lembaga Inovasi Air Global” swasta mendekatinya, memuji presentasinya, dan mengajaknya makan malam. Individu ini, sebut saja Heri, fasih berbahasa Indonesia dan tampak sangat memahami tantangan infrastruktur di tanah air.

Titik kerentanan yang dieksploitasi adalah hasrat peneliti untuk melihat karyanya diimplementasikan dan rasa bangga nasional. Heri menawarkan “hibah kolaborasi” kecil yang tidak birokratis untuk menguji prototype di salah satu daerah yang disebut peneliti. Selama bulan-bulan berikutnya, komunikasi melalui aplikasi pesan pribadi menjadi intensif. Heri selalu meminta update progres, foto-foto percobaan, dan data hasil tes “untuk dibagikan dengan jaringan mitra potensial”.

Dia kemudian mulai mengajukan pertanyaan yang lebih mendalam: “Bagian membran khusus yang kamu pesan dari supplier Jerman itu, apa spesifikasi pastinya? Kita mungkin bisa produksi lokal.” “Kode pemrograman untuk kontroler alirannya bisa saya bantu review, kirim saja file-nya.” Secara bertahap, tanpa disadari, peneliti itu telah membagikan desain teknis, data kinerja inti, dan informasi rantai pasok spesifik. Heri kemudian mengusulkan agar peneliti tersebut mengajak beberapa mahasiswa S2-nya untuk magang singkat di “lab mitra” di luar negeri, dengan biaya penuh.

Tahap akhir cultivation mungkin berupa tawaran posisi penelitian jangka panjang atau insentif finansial yang besar, dengan harapan dapat memindahkan seluruh pengetahuan dan bahkan loyalitas peneliti tersebut. Sepanjang proses, peneliti merasa dihargai dan didukung, tidak menyadari bahwa dirinya sedang dipetakan dan pengetahuannya diekstraksi secara sistematis untuk kepentingan asing.

Ringkasan Terakhir

Dari pembahasan mendalam ini, menjadi jelas bahwa spionase termasuk kategori ancaman yang multidimensi dan terus beradaptasi. Ia bukan lagi sekadar tentang agen yang menyelinap di kegelapan, tetapi tentang serangan digital terhadap pembangkit listrik, manipulasi data untuk memecah belah masyarakat, dan eksploitasi kolaborasi ilmiah internasional. Ancaman ini mengikis fondasi keamanan nasional dari dalam, mulai dari kedaulatan energi, kohesi sosial, hingga aset intelektual bangsa.

Maka, kesadaran kolektif dan kewaspadaan yang terus diasah menjadi senjata utama. Memahami mekanisme, kerentanan, dan taktik yang digunakan adalah langkah pertama yang krusial untuk membangun ketahanan yang tangguh dalam menghadapi permainan intelijen yang semakin canggih ini.

FAQ Lengkap

Apa beda spionase tradisional dengan spionase digital modern?

Spionase tradisional sering mengandalkan agen manusia untuk mencuri dokumen fisik atau rahasia militer. Spionase digital modern lebih banyak bersifat siber, menargetkan data melalui peretasan, phishing, atau eksploitasi celah keamanan di infrastruktur kritis, rantai pasok, dan platform kolaborasi, dengan skala, kecepatan, dan tingkat penyamaran yang jauh lebih tinggi.

Bisakah individu biasa menjadi target atau korban spionase?

Sangat bisa. Individu, terutama peneliti, akademisi, atau profesional di sektor strategis, sering menjadi target “cultivation” melalui pendekatan halus di konferensi atau media sosial. Data pribadi biasa juga dapat dikumpulkan dan dimanipulasi sebagai bagian dari operasi pengaruh untuk memicu konflik sosial.

Bagaimana cara membedakan antara kolaborasi akademik internasional yang sehat dengan upaya rekrutmen intelijen?

Waspadai tanda-tanda seperti tawaran pendanaan yang tidak biasa dan tidak transparan, permintaan data mentah atau kode sumber di luar kesepakatan, tekanan untuk melanggar protokol keamanan institusi, upaya mengisolasi peneliti dari rekan atau atasan, serta permintaan informasi sensitif tentang proyek lain di institusi yang sama.

Apakah perusahaan swasta juga bertanggung jawab menghadapi ancaman spionase ekonomi?

Ya, tanggung jawabnya besar. Perusahaan swasta, terutama yang mengelola infrastruktur kritis atau menjadi bagian rantai pasok global, adalah garis depan. Mereka perlu menerapkan cybersecurity ketat, pelatihan kesadaran untuk karyawan, dan audit keamanan rutin untuk melindungi aset informasi yang bisa berdampak pada ketahanan nasional.

Teknologi apa yang paling rentan menjadi sasaran spionase industri saat ini?

Teknologi hijau seperti baterai generasi baru, panel surya efisiensi tinggi, teknologi smart grid, dan material ramah lingkungan sangat rentan karena nilai strategisnya dalam transisi energi global. Pencurian data di sektor ini dapat memberikan keunggulan ekonomi dan geopolitik yang signifikan kepada negara atau korporasi pesaing.